|

EN BREF

|

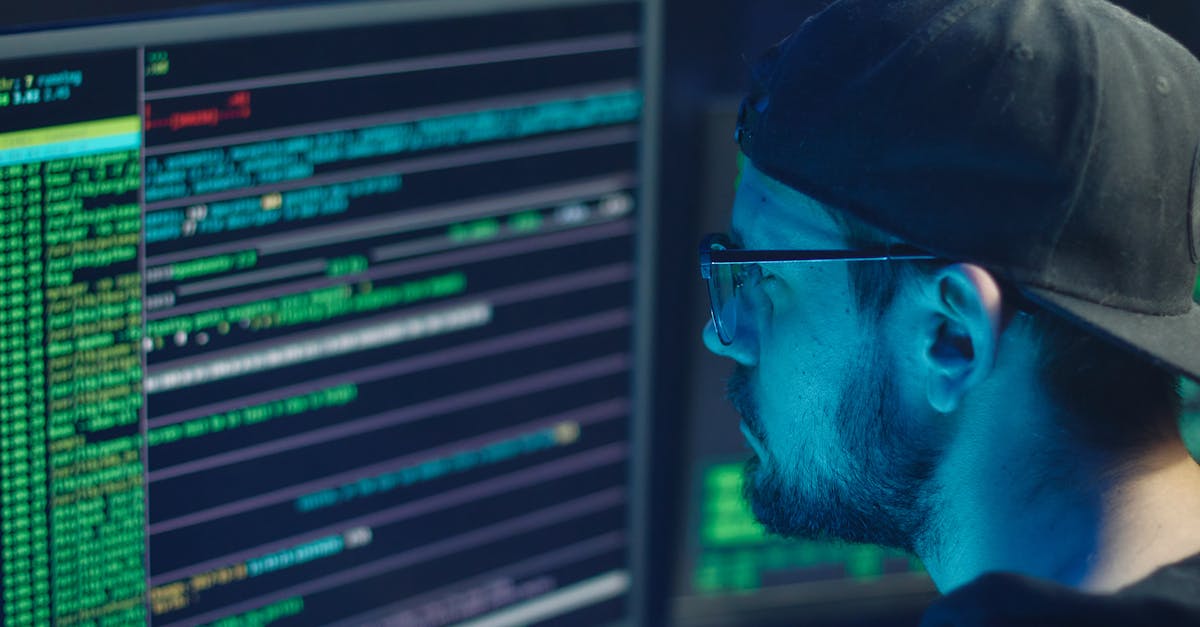

Dans un monde numérique où les données personnelles et professionnelles sont de plus en plus exposées aux risques de

cyberattaques

, la gestion des

autorisations d’accès

se révèle être cruciale pour assurer la

sécurité des données

. Une mise en œuvre efficace de politiques de contrôle d’accès permet non seulement de restreindre l’accès aux informations sensibles aux seuls utilisateurs autorisés, mais aussi de minimiser les menaces d’accès non autorisé. En adoptant des pratiques rigoureuses en matière de

gestion des accès

, les organisations protègent leur intégrité et leur réputation tout en respectant les exigences légales de

confidentialité

La sécurité des données : enjeux et solutions

Dans un monde de plus en plus numérisé, la sécurité des données est devenue une préoccupation centrale pour les entreprises. Cela implique non seulement la protection des informations sensibles contre les accès non autorisés, mais aussi la garantie que chaque utilisateur a les droits d’accès appropriés. La gestion des accès est ainsi une priorité clé : elle comprend des mesures comme la classification des données, qui aide à identifier les niveaux de sensibilité des informations, et les politiques de contrôle d’accès, qui déterminent qui peut voir ou modifier les données. Par exemple, une entreprise pourrait utiliser un système de gestion des identités et des accès (IAM) pour s’assurer que seuls les employés autorisés peuvent consulter des fiches personnelles contenant des informations confidentielles. En plus de cela, anticiper la possibilité de violations de données est crucial ; une bonne planification des procédures d’incidents est essentielle pour réagir rapidement et limiter les dommages. En adoptant ces stratégies, les entreprises peuvent contribuer à protéger non seulement leurs propres données, mais aussi celles de leurs clients, renforçant ainsi la confiance et la conformité avec les réglementations en vigueur.

Sécuriser les données sensibles : les bonnes pratiques

La sécurité des données est devenue un enjeu capital pour toutes les organisations. En 2024, avec la mise en œuvre des nouvelles priorités de la CNIL, le droit d’accès aux données personnelles sera au cœur des préoccupations. L’authentification des personnes concernées doit donc être une priorité, garantissant que seules les personnes autorisées ont accès aux informations sensibles. En effet, selon une étude récente, près de 60% des violations de données sont le résultat d’un accès non autorisé. Ainsi, pour prévenir ces risques, il est impératif d’établir des politiques de contrôle d’accès strictes et bien définies, accompagnées de pratiques adéquates de gestion des autorisations.

Pour renforcer cette approche, l’implémentation d’outils comme l’IAM (Identity and Access Management) peut s’avérer nécessaire, permettant une gestion centralisée et sécurisée des identités des utilisateurs. De plus, l’adoption d’un cadre zero-trust a vu le jour, posant que chaque tentative d’accès, qu’elle provienne de l’intérieur ou de l’extérieur, doit être vérifiée et authentifiée. Cette stratégie permet aux entreprises de mieux se protéger contre les cyberattaques, en assurant une surveillance constante des accès et une réévaluation des permissions régulièrement.

En parallèle, il est essentiel d’impliquer tous les acteurs de l’entreprise au travers de programmes de sensibilisation à la cybersécurité afin de cultiver une culture de sécurité. Les formations en cybersécurité doivent être intégrées dans le processus de formation continue des employés, leur fournissant des outils pratiques pour identifier et prévenir les menaces potentielles. Par conséquent, en associant une technologie de pointe à une éducation appropriée, les entreprises peuvent améliorer leur posture de sécurité et réduire considérablement le risque de fuites de données.

Gestion des accès et sécurité des données

Optimiser la protection des informations sensibles

La gestion des accès constitue un élément fondamental pour assurer la sécurité des données au sein d’une organisation. En permettant uniquement aux utilisateurs autorisés d’accéder aux informations critiques, les entreprises minimisent le risque de fuites de données. Par exemple, l’implémentation d’un système de gestion des identités et des accès (IAM) reste essentielle pour contrôler les permissions et surveiller les activités des utilisateurs.

De plus, la mise en place de politiques strictes de contrôle d’accès peut inclure des procédures pour gérer les incidents liés à la sécurité des données. Ces mesures préventives permettent non seulement de répondre rapidement aux violations potentielles, mais aussi de démontrer la conformité avec les exigences légales telles que celles édictées par la CNIL.

- Audit régulier des accès : Vérifiez régulièrement qui a accès à quelles données et ajustez les permissions en conséquence.

- Application du principe du moindre privilège : Accordez aux utilisateurs uniquement les droits nécessaires à leur tâche.

- Développement de formations sur la cybersécurité : Éduquez les employés sur les meilleures pratiques en matière de sécurité des données.

- Utilisation de technologies avancées : Intégrez des solutions de sûreté modernes pour renforcer la sécurité des accès.

Il est également crucial d’évaluer les outils et solutions de sécurité des données pour rester à jour face aux menaces évolutives. Cela inclut des protocoles de réponse en cas d’atteinte à la sécurité et des stratégies d’audit des accès, garantissant ainsi une protection optimale des informations sensibles.

Analyse approfondie de la sécurité des données

Dans un contexte où la sécurité des données devient un enjeu majeur, il est crucial que les organisations mettent en place des mesures efficaces. Au cœur de ces initiatives se trouve le droit d’accès, qui sera une priorité pour la CNIL en 2024. La gestion de l’identité et des accès (IAM) s’avère essentielle pour s’assurer que seuls les utilisateurs autorisés puissent accéder aux informations sensibles.

Parmi les 12 principaux types de solutions de sécurité des données, on retrouve des outils de découverte et de classification, qui aident à protéger les informations contre les accès non autorisés. La mise en œuvre de politiques et de pratiques efficaces est indispensable pour garantir la confidentialité, l’intégrité et la disponibilité des données. Il est également crucial de prévoir des procédures robustes pour gérer les incidents de sécurité.

En matière de protection, la mobilité et le télétravail requièrent une attention particulière, notamment pendant des événements à forte affluence comme les Jeux Olympiques. Les entreprises doivent alors renforcer leurs périmètres de sécurité afin de protéger les données de leurs employés. L’optimisation de la gestion des accès et des permissions à travers des pratiques telles que le contrôle d’accès basé sur les rôles (RBAC) est une stratégie efficace pour réduire les risques de fuite de données.

Les mesures de sécurité numérique doivent être accompagnées d’une sensibilisation des utilisateurs, un pilier fondamental pour limiter les risques de cyberattaques. Pour en savoir plus sur la planification de la sécurité, il est recommandé de consulter des ressources dédiées afin de renforcer la protection de votre organisation.

Pour approfondir le sujet, vous pouvez explorer les mesures de sécurité, les étapes de la planification de la sécurité, et les meilleures pratiques de la sécurité des applications. De plus, il est conseillé de se familiariser avec des outils indispensables en cybersécurité pour protéger votre entreprise.

Les autorisations d’accès : essentielles pour la sécurité des données

Les autorisations d’accès jouent un rôle crucial dans la protection des données sensibles au sein des organisations. En garantissant que seuls les utilisateurs autorisés peuvent consulter ou manipuler certaines informations, la gestion des accès contribue à limiter les risques de fuites et de violations de données.

Il est impératif que chaque entreprise mette en place des politiques de contrôle d’accès adaptées, en se formant notamment sur des systèmes comme les IAM (Identity and Access Management). Ces outils aident non seulement à sécuriser les informations, mais aussi à attester de la conformité avec les exigences légales en matière de sécurité des données.

À l’heure où la cybersécurité est mise sous pression par des menaces croissantes, il devient essentiel de rester vigilants et d’évaluer continuellement nos modes de gestion des accès. En intégrant cette dimension dans la stratégie globale de sécurité, les entreprises peuvent non seulement protéger leurs données, mais aussi préserver leur réputation et leur crédibilité face à leurs clients et partenaires.