|

EN BREF

|

L’

évaluation des vulnérabilités

est une composante cruciale de la sécurité informatique moderne, permettant aux organisations d’identifier et de remédier aux faiblesses de leurs systèmes. Grâce à une approche méthodique, il est possible de

prévenir les menaces

et de protéger les données sensibles. Ce processus implique l’utilisation de différentes

méthodes

et

d’outils

adaptés aux spécificités de chaque système, garantissant ainsi une protection efficace contre les cyberattaques. L’analyse régulière des

vulnérabilités

contribue non seulement à renforcer la sécurité des infrastructures, mais aussi à maintenir la confiance des utilisateurs et des clients envers l’organisation.

Évaluation des vulnérabilités en cybersécurité

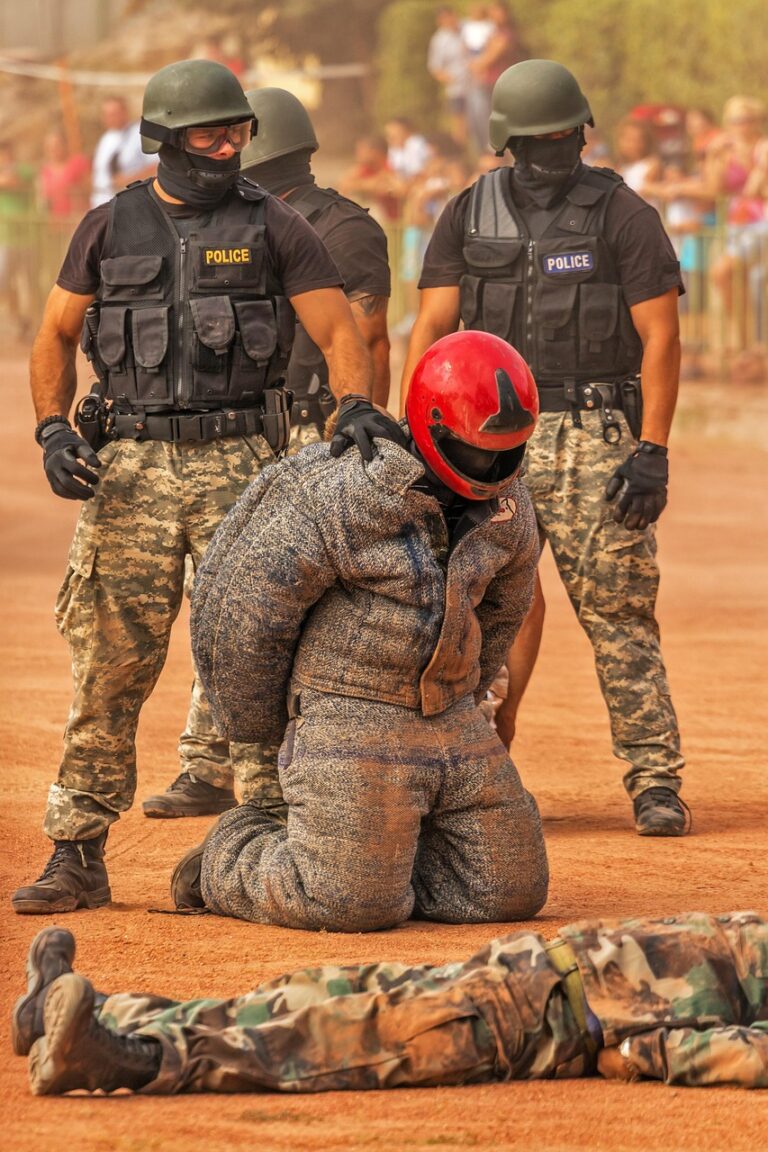

L’évaluation des vulnérabilités est une démarche cruciale pour les organisations cherchant à protéger leurs systèmes informatiques contre les menaces potentielles. Cette méthode permet d’identifier, de prioriser et de remédier aux faiblesses en matière de sécurité présentes dans les applications et les infrastructures. Par exemple, en utilisant des outils spécialisés, une entreprise peut scanner son réseau pour détecter des vulnérabilités connues, telles que celles répertoriées dans la base de données CVE. Une fois ces failles identifiées, elles peuvent être évaluées selon leur sévérité, ce qui aide les équipes de sécurité à concentrer leurs efforts sur les problèmes les plus critiques. En intégrant régulièrement ces évaluations dans leurs processus de sécurité, les entreprises peuvent non seulement améliorer leur posture de sécurité, mais également renforcer la confiance des clients et des partenaires.

Les différents types d’évaluations, allant des tests de pénétration à l’analyse automatisée des systèmes, offrent une vue d’ensemble des risques. Par exemple, une analyse manuelle peut révéler des failles non détectées par des outils automatisés, comme des configurations incorrectes ou des pratiques inadéquates en matière de sécurité. Ainsi, cette approche multidimensionnelle permet d’articuler une réponse stratégique et des mesures préventives adaptées, minimisant les risques d’incursions malveillantes et protégeant les actifs sensibles de l’organisation.

Évaluation des vulnérabilités informatiques

L’évaluation des vulnérabilités est un processus crucial pour les entreprises cherchant à protéger leurs systèmes d’information contre les cybermenaces. Ce processus implique l’identification, la priorisation et la remédiation des faiblesses potentielles. Par exemple, une étude récente a révélé que 60 % des entreprises ayant subi une cyberattaque ont dû fermer leurs portes dans les six mois suivant l’incident, soulignant l’importance d’une stratégie proactive d’évaluation. L’utilisation d’outils tels que le scanner de vulnérabilité Fortinet permet aux organisations de détecter automatiquement les cybervulnérabilités au sein de leurs infrastructures, garantissant ainsi une surveillance continue et efficace.

En outre, il est essentiel d’adopter une approche structurée dans ce processus. Des critères tels que la disponibilité des données et les ressources nécessaires doivent être pris en compte lors de la sélection d’un cadre d’évaluation. Par ailleurs, la diversité des menaces actuelles, allant des logiciels malveillants aux attaques par déni de service, nécessite une évaluation régulière des systèmes pour s’adapter aux nouvelles stratégies des cybercriminels. Ainsi, la cybersécurité ne doit pas être perçue comme une simple dépense, mais comme un investissement vital pour assurer la pérennité de l’organisation.

Évaluation des vulnérabilités : Comment protéger votre organisation

Identifier et remédier aux faiblesses de sécurité

L’évaluation des vulnérabilités est essentielle pour toute organisation cherchant à renforcer sa sécurité informatique. Elle permet d’identifier, prioriser et remédier aux failles potentielles dans les systèmes et réseaux. Les entreprises doivent adopter une approche proactive pour prévenir les menaces, notamment via l’utilisation d’outils de scan de vulnérabilités. Par exemple, un scanner de vulnérabilités comme ceux proposés par Fortinet fournit des analyses approfondies, permettant de détecter rapidement les points faibles dans les applications critiques.

Un aspect fondamental de cette évaluation repose sur une méthode systématique qui commence par l’identification des faiblesses. Chaque vulnérabilité doit être soigneusement documentée et analysée pour en comprendre l’impact potentiel sur l’ensemble de l’organisation. Cette démarche permet non seulement de résoudre les problèmes existants mais également de prévenir de nouvelles menaces.

- Identification des vulnérabilités : Cartographiez tous les actifs de votre réseau pour avoir une vue d’ensemble des potentiels points d’entrée des attaquants.

- Priorisation des risques : Évaluez l’impact et la probabilité de chaque vulnérabilité pour déterminer lesquelles nécessitent une attention immédiate.

- Mise en œuvre de correctifs : Apportez des modifications sur les systèmes et les applications pour remédier aux failles identifiées.

- Audit régulier : Effectuez des évaluations périodiques pour assurer une surveillance continue et ajuster les mesures de sécurité en conséquence.

Les évaluations de sécurité doivent être intégrées dans la culture de l’entreprise, favorisant ainsi une meilleure préparation face aux défis futurs. Intégrer des retours d’expériences, des études de cas et des témoignages peut également enrichir cette compréhension, démontrant l’importance de rester vigilant dans un environnement numérique en constante évolution.

Évaluation des vulnérabilités : Un enjeu clé pour la sécurité de votre organisation

L’évaluation des vulnérabilités est une pratique essentielle permettant aux organisations de détecter et d’analyser les faiblesses potentielles dans leurs systèmes de sécurité. En identifiant et en classant les cybervulnérabilités, les entreprises peuvent mettre en place des mesures préventives pour se protéger contre les menaces numériques. Pour en savoir plus sur ce processus, vous pouvez consulter nos ressources sur l’évaluation des vulnérabilités.

Lors de cette évaluation, il est crucial de prioriser les vulnérabilités en fonction de leur impact potentiel et de leur probabilité d’exploitation. Utiliser des outils adaptés, comme les scanners de vulnérabilités, aide à automatiser ce processus et à obtenir des résultats plus fiables, un aspect souligné dans le cadre de l’analyse de la cybersécurité des infrastructures critiques que vous pouvez explorer ici.

Les entreprises doivent également prendre en compte l’évaluation des vulnérabilités dans un contexte plus vaste, incluant la biodiversité et les écosystèmes, qui peuvent également être affectés par des risques numériques, comme l’indiquent des études sur les méthodes d’évaluation des vulnérabilités écologiques.

Enfin, les compétences en cybersécurité sont de plus en plus demandées, et comprendre les enjeux des cyberattaques, notamment celles de type zéro jour, est indispensable pour toute organisation souhaitant se prémunir contre les intrusions malveillantes. Pour découvrir les compétences essentielles requises, visitez cette page référence.

Évaluation des vulnérabilités : méthodes et outils essentiels

L’évaluation des vulnérabilités est une démarche cruciale pour toute organisation, qu’elle soit petite ou grande. Cette méthode permet d’identifier, classer et remédier aux faiblesses potentielles de sécurité au sein des systèmes informatiques. En utilisant des outils spécialisés tels que les scanners de vulnérabilité, les entreprises peuvent prévenir des menaces qui pourraient compromettre leurs opérations.

Les étapes clés d’une évaluation réussie incluent l’identification précise des vulnérabilités, la priorisation de celles-ci en fonction de leur impact potentiel, et la mise en œuvre de solutions adaptées. L’importance de traiter chaque faille avec soin ne peut être sous-estimée, car une protection proactive est préférable à une intervention réactive en cas de cyberattaque.

Alors que les menaces numériques évoluent constamment, il est essentiel de rester informé sur les méthodes et outils les plus récents en matière d’évaluation des vulnérabilités. Cela nécessite une vigilance continue et une volonté d’adopter de nouvelles stratégies pour garantir la sécurité des systèmes.